-

Par papynet le 18 Mars 2023 à 07:38

J'ai lu plusieurs articles, notamment d’Olivier Houdé, professeur de psychologie à l’Université Paris Descartes et directeur du laboratoire du développement et de l’éducation des enfants, sur l’influence du numérique sur le cerveau des jeunes de 12 à 24 ans qui ont grandi avec les ordinateurs, les jeux vidéo, internet et les téléphones portables.

Bien entendu la structure du cerveau ne se modifie pas pour autant. Il faut des milliers d’années pour que l’évolution de Darwin intervienne.

Mais notre cerveau, à la naissance, n’a que ce qui lui permet de faire vivre le corps, mais un énorme potentiel, que la vie, l’éducation, l’instruction développe peu à peu, grâce à nos possibilités d’apprentissage et de mémorisation.

Pour se développer, l’enfant il doit découvrir par ses sens, ses actions et ses pensées les lois de fonctionnement du réel, et il a un outil remarquable dans son cerveau : les centres de récompense et d'apprentissage.

J’ai déjà dit plusieurs fois dans ce blog, que l’on ne naît pas intelligent, on le devient, à condition qu’on nous aide à le devenir !!

Le cerveau reste le même, mais ce sont les circuits utilisés qui changent, par habitude et apprentissage.

Les jeunes ont l’habitude du clavier pour l’écriture, le jeu, les SMS et donc un circuit de réponse, presque réflexe, ultra-rapide se développe, de l’oeil sur l’écran, aux doigts et surtout au pouce sur le clavier.

En fait dans notre cerveau, nous avons trois circuits de décision :

- l’un, rapide et presque inconscient, qui est celui du cerveau émotionnel et des centres amygdaliens. Il est câblé pour réagir très vite en cas de danger notamment.

Il amène une solution de mise en œuvre immédiate.

- le second circuit est celui de la logique et de la réflexion. C’est le cortex préfrontal qui mène le jeu, mais il n’est pas tout seul. Il demande son avis au cerveau émotionnel qui fait des simulations sur ses réactions face aux diverses décisions possibles et donne son avis, tandis que ce cortex frontal étudie la même chose en termes de prévisions logiques et factorielles.

- un troisième circuit dans la partie antérieure préfrontale, qui va arbitrer entre les différents avis, et qui comporte notamment un circuit de détection des erreurs, et un circuit d’inhibition, qui bloque certaines des décisions, trop inconscientes et rapides.

C’est notamment ce circuit que développe l’instruction et est un des composants de l’intelligence. Il permet d’inhiber les automatismes de pensée quand on doit faire appel à la logique ou à la morale. C'est la résistance cognitive.

Les jeunes développent davantage le premier circuit rapide et donc au détriment des deux autres circuits de réflexion et prise de recul et d’inhibition des erreurs.

Le schéma ci dessous que j’ai emprunté à Sciences et Avenir illustre cette théorie.

Les deux circuits de réflexion et d’inhibition des erreurs est un circuit d’adptation, pour résister à des réponses impulsives erronées.

Le cerveau résiste à lui-même. Mais la maturation de ce processus est lente au cours du développement de l’enfant et de l’adolescent.

Il permet d’éviter des décisions absurdes, parfois collectives d’entraînement à des actions néfastes en groupe, de résister aux croyances erronées, de comprendre l’opinion d’autrui et de l’admettre différente de la sienne, de ne pas se comporter comme un mouton dans un groupe, d’éviter des réactions violentes ou de découragement…., bref de s’adapter à la vie en société.

Nous développons ces circuits dans notre vie de tous les jours, mais c’est surtout l’éducation et l’instruction qui sont amenés à le développer.

Dans la mesure où les jeunes ne le développent plus assez par eux mêmes, il faudrait au contraire, les entraîner davantage au raisonnement et à l’inhibition de leurs pulsions inconscientes.

Or les parents le font de moins en moins, sont le plus souvent laxistes, n’ont pas le temps de s’occuper de leurs enfants, croient que la crèche, la maternelle et l’école sont là pour suppléer à ce manque d’éducation, et les professeurs ne sont pas formés pour faire face à ces problèmes; on ne les destine qu’à donner du savoir.

Il est regrettable que la plupart des cours actuels de psychologie n’enseignent que les théories de Piaget sur le développement de l’enfant, qui certes ont des parts avérés, mais d’autres contredites par les recherches actuelles de neuropsychologie, de la même façon que ces enseignements font encore trop mention des théories de Freud, complètement périmées.

Je me demande si une partie des comportements absurdes des jeunes d’aujourd’hui, des comportements destructifs, voire de violence, des harcèlements en classe, et de la fragilité psychologique de certains, ne sont pas dus en partie, à ce manque de développement de leurs circuits de contrôle et d’inhibition. votre commentaire

votre commentaire

-

Par papynet le 29 Janvier 2023 à 07:41

Je n’ai pas l’impression, malgré mon âge (bientôt 91 ans) d’être très en retard sur mon siècle. J’ai utilisé de gros ordinateurs depuis 1965. Je me sers d’un microordinateur depuis 1980. J’arrive à trouver à peu près ce que je cherche sur internet, je me sers sans trop d’erreurs de la télévision et des machines à laver ou des outils de bricolage, et j’arrive même à me débrouiller avec la programmation de la régulation de la chaudière ou l'interprétation de l'ordinateur des ascenseurs lorsqu'il diagnostique une panne. Les smartphones et les SMS m'inspirent moins..

Et pourtant je suis un peu effaré de la pub faite à la télé, notamment pour Noël, sur tous les objets les plus divers, qui sont maintenant « connectés » et notamment les moyens de surveiller notre santé.

J’entendais l’autre jour, un médecin dire que le marché des »objets connectés de santé » représentait 5 à 10 milliards d’euros, probablement quatre fois plus dans cinq ans, et qu’il allait bouleverser nos habitudes.

Je suis tout à fait conscient de l’utilité pour un malade, de pouvoir facilement mesurer sa tension, son rythme cardiaque ou son taux d'oxygène ou de sucre dans le sang, encore qu’il faut qu’il ait reçu une petite formation pour savoir interpréter les données et savoir quoi en faire ensuite. Cela peut sans doute le rassurer (ou parfois l’inquiéter) et cela permet d’appeler le médecin en prévention.

Mesurer soi même le taux de prothrombine du sang, pour une personne sous anti-coagulant est plus pratique que d’aller tous les mois se faire faire une prise de sang, mais encore faut il après ne pas modifier n’importe comment son traitement. (enfin c’est quand même assez simple, la relation est presque linéaire entre le taux et le médicament).

Par contre vendre en pharmacie des électrocardiographes est idiot : une personne qui n’a pas fait des études de médecine ou de pharmacie ne sait pas l’interpréter. De même que c'est très amusant d'écouter les bruits de respiration des poumons avec un stéthoscope, mais cela ne vous permettra pas de détecter une bronchite si vous n'avez pas fait de stage médical dans ce sens.

Je suis plus inquiet quand je vois Google qui se lance dans la collecte de données de l'ADN de milliers de volontaires, certes dans un but louable (dit il ?), : mieux détecter les éléments déclencheurs de maladies mortelles et les starts-up qui veulent développer un outil très simple et pas cher, pourmesure soi-même son propre génome.

D’abord je ne vois pas à quoi cela peut nous servir, la connaissance des fonctions des divers gênes étant une question encore assez mal connue, même pour les spécialistes, et, pour avoir lu quelques études, cela ne me paraît pas simple à comprendre.

S’il ne s’agit pour Google, que de statistiques anonymes, pour comprendre les « mécanismes qui régissent un corps en bonne santé », et prévenir les maladies graves comme les maladies de coeur ou le cancer, ou certaines maladies d'origine génétique, c’est très bien (encore que est ce une question que l’on peut résoudre par la génétique ?). Mais il est certain que cela peut permettre de ficher les gens personnellement. Et une trop grande facilité à pouvoir analyser le génome peut entrainer des abus, que ce soit en entreprise (notamment banques et compagnies d’assurance) ou au sein d’une famille (notamment en terme de paternité).

Et que penser des box d'Amazon , avec microphone, qui peuvent vous espionner en permanence, pour mieux orienter le marketing de vente de ses produits.

Je sais bien que Google a des idées assez novatrices, telles que ses lunettes intelligentes, la voiture sans chauffeur ou la couverture mondiale d’internet grâce à des ballons d’hélium. Par exemple, les « Google glass » sont un véritable ordinateur que l'on pose sur son nez et qui se commande à la voix et au toucher. À l'aide d'un petit écran, l'utilisateur peut naviguer sur Internet, suivre les directions de son GPS ou prendre des photos grâce à un objectif monté sur l'appareil. Mais est-ce vraiment utile d'avoir cela sur son nez. Moi cela m'horripilerait !

Je suis aussi un peu dubitatif sur l’utilité du pilulier électronique ou de l’appareil de mesure de calories de la nourriture pour chiens et chats. Mon épouse se sert d'un petit pilulier en plastique et mon chien faisait assez d'exercice pour ne pas devenir obèse.

Je ne sais pas si nous avons besoin d’un bracelet ou d’une montre, qui, en permanence, va nous fournir notre rythme cardiaque, notre tension, contrôler notre respiration, et mesurer le nombre de pas, ou d’une ceinture pour nous avertir que nous relâchons trop les muscles de notre dos et d’une brosse à dent qui analyse la fréquence et la manière dont vous vous brossez les dents.. Je vois déjà assez de gens qui passent leur temps à écouter les bulletins météo et à consulter leur horoscope !!

Mais quand je vois qu’aux USA, on peut porter un serre tête pour analyser les mouvement de son ciboulot et augmenter sa concentration, et qu’ils envisagent de permettre de scruter son état mental, son comportement, et ses émotions dans le but de s’améliorer, là je commence à vraiment croire que l’on est en plein délire et que l’on va vers une société d’assistés mentaux. De plus déjà comprendre quelqu’un quand on a de bonnes connaissances de psycho n’est pas facile, alors combien d’élucubrations farfelues va t’on engendrer ?

Les applications santé sur téléphone portable fleurissent aussi en toutes saisons.

Certaines sont de simples conseils et peuvent être utiles. Mais d’autres vont faire croire à quelqu’un qu’il est un sauveteur compétent, alors qu’il n’a jamais subi de stage pratique pour cela. Pire encore si on se met à s’administrer soi-même des médicaments, même si ce sont ceux en vente libre sans ordonnance.

J’ai jeté un coup d’œil sur une application « que prendre comme médicament », qui était un «Vidal » (le dictionnaire des médicaments des médecins), très simplifié et dont l’usage par une personne non avertie est à mon avis dangereux.

Je suis aussi assez sceptique sur les appareillages et les logiciels qui analysent votre sommeil, afin de mieux vous reposer. Je crains que ce soit presque aussi dangereux que les somnifères.

Je suis certes pour le progrès scientifique et technique, mais de même que j’estime qu’il est dangereux de conduire une voiture, un bateau ou un avion, sans avoir subi la formation nécessaire et au bon niveau théorique et pratique, de même je pense que n’importe quel instrument informatique connecté n’est pas utilisable par tous, car il nécessite des connaissances pour en interpréter les données.

De plus on ne peut s’en servir n’importe où (voir les accidents de ceux qui, au volant, téléphonent, tapent un SMS, voire regardent internet sur leur portable)..

Enfin je crains que d’avoir de nombreux appareillages automatiques d’assistance ne tuent notre imagination, voire même notre bon sens et notre intelligence, en nous donnant l’habitude de ne plus réfléchir, et de ne plus imaginer. (voyez tous les modèles des logiciels US de lettre, de carte, d’album photo, le réfrigérateur qui fait votre liste de courses, ou même votre GPS qui vous faiut oublier les cartes géographiques - je me demande si mes arrières petits enfants sauront encore lire un plan et écrire avec un crayon ou faire à la main une multiplication.!). votre commentaire

votre commentaire

-

Par papynet le 18 Janvier 2023 à 08:09

Je ne suis pas sûr que vous ayez conscience de l’utilisation qui est faite de votre propre téléphone portable, à des fins d’enquête.

Certes nous ne sommes, ni vous ni moi, aussi important que des grands dirigeants des pays ou d'entreprises.

D’abord, il faut savoir que s’il est assez difficile de rentrer dans un ordinateur qui a des protections diverses, par contre les téléphones portables en sont démunis et un technicien connaissant les techniques « réseau » peut facilement y accéder, surtout depuis que nos téléphones sont reliés à internet.

Sur ordinateur on peut empêcher la machine de donner sa position géographique.

Sur votre téléphone portable, c’est impossible car par principe vous êtes rattaché à une borne locale, et votre opérateur peut avoir votre position par triangulation à partir des trois bornes les plus proches de votre appel.

Il est donc très facile de suivre vos déplacements, et aux Etats Unis (et probablement en France ?) les opérateurs vendent des données, théoriquement anonymes, sur les utilisations internet des portables, et leur localisations successives, soit à des laboratoires de recherhces, notamment sociologiques, soit à des sociétés industrielles ou de marketing. ( je suis souvent appelé par des sociétés sur mon portable, qui n'est utilisé qu'à des fins familiales, alors que je ne connais même pas ces sociétés. Elles n'ont pu avoir mon numéro que par l'opérateur.)

Ceux qui utilisent les réseaux sociaux ou un agenda, sur leur téléphone portable, y laissent forcément des informations sur leurs rendez vous ou sur divers événements.

Un laboratoire de recherche a montré que dans une base de données de 1,5 millions d’abonnés, il suffit de 4 données (lieu et information correspondante), judicieusement choisies, pour connaître l’identité de la personne qui a émis ces informations. Donc l’anonymat est un leurre. De nombreuses personnes peuvent trouver tout de suite, avec un logiciel performant, qui et où est Charlie. (je suppose que vous êtes amusé(e)s à ce jeu sur les pages des livres de Charlie).

Impossible de se cacher dans la foule, et les données qui sont sur notre téléphone portable (réseaux sociaux, consultation, échanges, avis divers, transactions, loisirs, déplacements…), permettent d’en savoir long sur nous.

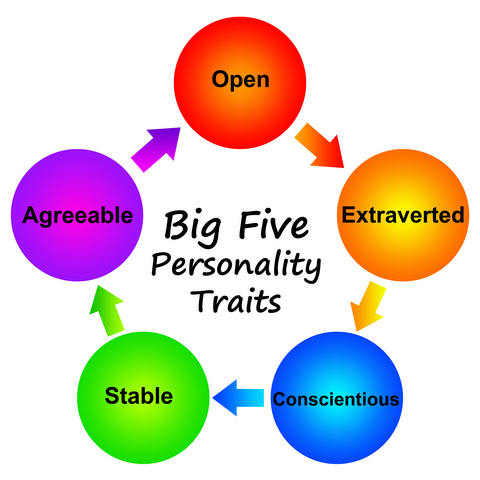

Une équipe du MIT ( l’Institut de technologie du Massachusetts, est un institut de recherche et une université américaine, située à Cambridge, spécialisée dans les domaines de la science et de la technologie), a demandé à des étudiants de remplir un test de personnalité, puis elle a regardé leurs données de téléphone mobile pour y trouver des corrélations afin d’identifier; dans les données qui s’y trouvent, des indicateurs permettant de déduire les 5 types de personnalité de la théorie du « Big five ».

Ils ont mis au point un modèle, relativement fiable, utilisant 36 indicateurs.

Donc, à partir des données de l’usage de votre téléphone mobile, (une succession de chiffres dans une énorme base de données), on peut en déduire votre personnalité.

Je rappelle (voir mes articles des 17/2/2017 et 25/2/2022) que le « Big Five » est un modèle de personnalité basé sur cinq facteurs qui sont les suivants :

Extraversion :

L’extraverti tire son énergie du monde environnant et du contact avec les autres personnes et fait preuve de sociabilité, d’activité et d’émotivité positive, mais ne peut se passer de leur compagnie, de la société. Il a tendance à s'exprimer, parfois sans réfléchir, à se mettre en avant et à diriger les groupes.

Au contraire, les introvertis, souvent timides ou discrets, moins tournés vers les autres, prudents, ont le monde des idées et de la réflexion comme moteur. Ils sont plutôt calmes, et moins dépendants de la vie sociale; l'introverti a besoin de moins de stimulation que l'extraverti et de plus de temps pour réfléchir.

L’amabilité : («agréabilité» dans la théorie originale)

C’est une attitude altruiste dans le cadre des relations avec autrui : confiance, chaleur, aptitude au dialogue, empathie. Les personnes ayant ce trait de caractère se montrent pleins d'égards, amicaux, serviables, généreux et prêts a transiger pour concilier leurs intérêts avec ceux des autres. Les personnes agréables ont aussi une vision optimiste de la nature humaine.

Au contraire, un faible niveau d' amabilité implique froideur, distance, égoïsme, individualisme, voire rapports soupçonneux, inamicaux, fermés à toute coopération.

L’ esprit consciencieux : («Conscience» dans la théorie)

Le caractère consciencieux explicite comment nous contrôlons, régulons et dirigeons nos impulsions. C’est la capacité à se focaliser sur des tâches et des buts, à les planifier, les hiérarchiser et les exécuter. Contrôle de son impulsivité, résistance à la distraction. Ordre, persévérance, méthode, discipline, ponctualité...

Au contraire, les personnes ayant de faibles scores d'esprit consciencieux sont impulsives, cèdent aux envies du moment, sont moins soucieuses de I'avenir, moins focalisées sur des buts, moins organisées et planificatrices; elles vivent plus « au jour le jour », sont parfois négligentes, et remettent les tâches au lendemain.

La stabilité émotionelle : («névrosisme» dans le big five).

C’est une capacité à gérer ses émotions et à tempérer les sautes d'humeur, à résister au stress, à être peu sujet à I'anxiété. Ce sont des personnes calmes, émotionnellement stables, qui n'éprouvent pas d'humeur négative de manière persistante.

A l’inverse, certaines personnes ont des difficulté à atteindre une stabilité émotionnelle, et ont une vulnérabilité face à leurs propres émotions ou affects, sont perméables aux idées anxieuses ou tristes, voire agressives.

(Je n’aime pas ce mot de névrosisme qui fait croire à une maladie mentale).

L’ouverture d’esprit à la connaissance et l’expérience :

C’est la disposition à rechercher l' expérience la víe mentale et des connaissances étendues, profondes, complexes, variées et originales, la facilité a gérer la confrontation avec des idées et expériences nouvelles., la faculté de « sortir » des sentiers battus.

L'ouverture à l'expérience distingue les personnes imaginatives et créatives des personnes terre-à-terre et conventionnelles. Une personne « ouverte » est curieuse intellectuellement, apprécie l'art, est sensible à la beauté. Elle est, plus qu'une personne « fermée », consciente de ses sentiments. Elle possède souvent des convictions peu conventionnelles et individualistes, même si ses actions se conforment à l’usage.

L’investigation sur nos téléphones se fait à partir de 36 indicateurs appartenant à 5 catégories :

- localisation de l’usager,

- mode d’utilisation du téléphone,

- diversité des usages,

- fréquence d’utilisation,

- comportements actifs de l’utilisateur.

Yves-Alexandre de Montjoye du MIT indique que son modèle est fiable et permet de définir avec une bonne probabilité la personnalité du possesseur du téléphone, si toutefois les données qu’on y trouve ne sont pas biaisées volontairement, et à condition que la personne se serve suffisamment de son matériel..

Finalement, il m’arrive souvent de parler de « données personnelles », mais aujourd’hui, toutes nos données sont devenues, hélas, personnelles. Elles servent surtout à des études psychologiques statistiques, mais jusqu’à quand durera notre anonymat ?

Qui pourra et voudra s’en servir (la société où vous avez envoyé une demande d’embauche par exemple ?) votre commentaire

votre commentaire

-

Par papynet le 17 Janvier 2023 à 08:28

Internet est un outil formidable pour faire de la documentation ou pour échanger des idées, que ce soit sur les messageries ou sur un blog.

Mais c’est aussi la pire des choses en tant qu’intrusion dans votre vie privée.

Déjà je suppose qu’il vous est arrivé, comme à moi, quelques petites mésaventures ou des interventions agaçantes.

Bien entendu, je sais qu’on peut accéder indûment à mon ordinateur, par piratage, via le web, et je ne mets donc aucun login ou code confidentiel sur cette machine, par exemple permettant des accès à des comptes financiers.

Mais, pour permettre d’accéder de mon Mac de Bretagne et de mon iPad aux adresses et aux dates de rendez vous, qui sont stockées sur mon Mac de la région parisienne ou à des photos personnelles, j’avais mis ces renseignements sur des Clouds.

Quelle n’a pas été ma surprise de voir que mon carnet d’adresse avait été piraté et servait pour contacter des personnes que je connaissais, ainsi que de retrouver certaines de mes photos sur internet.

Par ailleurs, vous recevez sûrement comme moi, de nombreux mails de publicité, ainsi que des coups de téléphones d’offres de service ou d’enquêtes.

J’ai eu une conversation avec un « mage » qui voulait absolument prédire mon avenir, et je lui ai dit qu’il aurait dû prévoir que j’allais refuser et ainsi s’épargner une démarche inutile. J’ai même complètement désarçonné un courtier qui m’appelait sur mon téléphone portable pour me vendre un abonnement mirifique pour cet appareil et à qui j’ai dit que je n’en n’avais pas. Il a mis 10 seconde à s'apercevoir qu'il me parlait pourtant sur cet appareil !

Ce n’est pas très grave, mais c’est agaçant.

Plus gênant est le suivi que font des entreprise comme Google des consultations et recherches que vous faites, et qui ensuite vous donne des tas de conseils pour vous «aider».

Déjà quand vous remplissez une question, il se plaît à la compléter dès le premier mot, et dans 99% des cas, c’est faux et il faut effacer et recommencer.

Mais plus énervant, il passe son temps, dès que vous consultez pendant quelque jours sur un sujet donné, à vous envoyer de la pub sur le même sujet, voire de passer les informations à des entreprises qui vous démarchent.

Il vous donne aussi une statistique de vos consultations de site, ce dont je me fiche éperdument

Alors maintenant je limite à quelques sites la possibilité de cookies, et avant chaque fermeture de mon navigateur, l’historique et les cookies sont automatiquement effacés.

Je reçois des remarques désagréables de Google et de certains sites, mais au moins j’ai bien moins d’incursions sur mon mac.

Bien sûr j’ai aussi installé Adblock pour limiter les pubs en ligne et j'i mis sur mon navigateur des limitations au suivi de mes démarches..

Cela m’agaçait aussi que, dès que je partais en vacances, on m’abreuvait de toutes les pubs du coin où j’allais; Alors j’ai bloqué la localisation sur mon ordinateur et surtout sur mon iPad qui me suit dans mes déplacements.

Et je me suis aperçu récemment que certains systèmes d'aApple sur Mac sont très indiscrets. Un logiciel d'aide lorsque vous recherchez un renseignement en interne, fait que toutes les recherches conduites, sur le Mac et sur Safari, sont connues, car, pour pouvoir fonctionner correctement, Spotlight envoie des requêtes à Apple et même à des applications tierces, comme celles de Microsoft, pour optimiser le résultat, via le moteur de recherche sur internet, et ceci sans que vous le sachiez.

J'ai bien sûr débranché le fonctionnement de Spotlight. Je serai mois aidé mais moins espionné !!

Mais je ne me fais pas d’illusion, ces précautions ne suppriment pas tout espionnage.

Je sais bien que si je vais sur un site, celui-ci garde trace de mon adresse IP et de tout ce que j’ai consulté, chaque fois que j’y retourne. Et je reçois ensuite des offres basées sur ces données -(ou sur ce que j’étais supposé chercher; j’aurais préféré qu’ils me le demandent !).

Et je sais que tout ce que je peux poster sur Facebook est accessible à presque tous, et que les entreprises ne se privent pas pour consulter les élucubrations que nous postons sur les réseaux sociaux de toutes sortes, même si théoriquement, elles n’ont pas le droit de s’en servir.

De nombreuses personnes ont alors pris un pseudonyme, mais il ne faut pas se faire d’illusion, on peut remonter à vous par l’adresse IP de votre ordinateur, dont vous n’êtes pas maître.

Et si vous stockez sur votre machine des données personnelles sensibles, sachez qu’il y aura toujours un petit malin pour les y trouver, pendant que connecté à Internet, vous irez voir divers sites ou discuter sur les réseaux sociaux.

Seul moyen de protéger vos données que vous ne souhaitez pas voir consultées, les mettre sur une partition du disque dur de votre ordinateur, avec un mot de passe, et ne jamais accéder à internet à partir de cette partition.

Mon mac me propose aussi un système de codage qui change le code ASCII des caractères typographiques des documents que je veux protéger, après que je les aie écrits, et pour les lire je dois entrer un mot de passe qui rétablit le codage habituel. C'est bien mais cela fait perdre du temps, alors il ne faut l'utiliser que pour les rares fois où vous voulez vraiment protéger votre document.

Demain je parlerai des enquêtes sur l’usage de nos téléphones portables. votre commentaire

votre commentaire

-

Par papynet le 12 Janvier 2023 à 07:55

Je suis toujours un peu effaré de la place que tiennent les jeux vidéos sur ordinateur dans l’emploi du temps des adolescents, surtout les garçons, les empêchant de travailler et surtout de dormir.

Ce qui me navre aussi c’est la violence de beaucoup de jeux, dans lesquels on passe son temps à tuer des tas d’ennemis, que ce soit avec des armes blanches ou des armes à feu.

Certes, il m’est arrivé de jouer à des jeux d’arcades sur ordinateur, avec mes enfants, puis mes petits enfants, mais c’était plus des jeux de rapidité et d’adresse, et il existait aussi des jeux d’aventures où il fallait résoudre des énigmes ou des problèmes pratiques, bien observer les images et les personnages, car le moindre indice était essentiel. C’était amusant, mais cela formait aussi la mémoire et les capacités d’observation et de réflexion, même pour un adulte.

Je ne sais pas si ce genre de jeu existe encore. Les jeux que je vois aujourd’hui, sont bêtes et méchants.

J’ai lu à ce sujet, un exposé d’un psychiatre, (Serge Tisseron), qui essayait de trouver les raisons de l’engouement des ados pour ces jeux violents.

Il donnait une première raison d’imitation moutonnière : je joue à ces jeux parce que mes copains y jouent. C’est vrai que le monde des jeunes est aujourd’hui, celui de l’appartenance à des groupes. Les originaux, les créatifs, ceux qui aiment l’étude sont traités « d’intellectuels » et difficilement admis dans les groupes. Il leur faudra attendre la sortie de leur formation, pour montrer que cela leur a permis ensuite de mieux réussir.

Une autre raison est que l’ado pratique des jeux violents pour compenser et évacuer la frustration et le stress, provoqués par un sentiment d’infériorité, un échec scolaire, une déception amoureuse ou une injustice.

Le fait de jouer à de tels jeux peut révéler leurs problèmes psychiques et relationnels, et certains aspects de leur personnalité. Leur comportement peut être à l’opposé de ce qu’ils sont ou subissent dans la vie courante (par exemple un harcèlement au collège). Ils compensent alors leur souffrance par cet excès de violence et d’écrasement d’autrui.

Le risque est que l’habitude de ces jeux ne leur donne une certaine conception simpliste et regrettable des relations dans la vie : écraser l’autre ou être écrasé par lui, et une désensibilisation à la violence, qui risque par la suite de les faire passer à l’acte dans la vraie vie.

Le fait de ne pas voir dans ces jeux la souffrance que l’on inflige à autrui, le peu d’importance qu’on donne à la mort puisqu’on a « plusieurs vies » et qu’on peut toujours repartir à zéro dans le jeu, finit par déformer la réalité et les comportements.

Devant ces inconvénients, certains parents ont tendance à essayer (vainement en général) d’interdire aux jeunes de jouer sur ordinateur.

En fait il faudrait d’abord essayer de comprendre pourquoi leur rejeton joue à ces jeux, et pour cela un seul moyen, le dialogue.

D’autres parents sont laxistes et n’interviennent même pas si l’ado joue sur internet à des jeux très violents, interdits à des moins de 18 ans, alors qu’ils monteraient sur leurs grands chevaux, s’ils le voyaient regarder des sites pornos.

Simplement parce qu’ils ont peur du risue d’imitation dan ce dernier cas, alors qu’ils le sous-estiment dans le cas des jeux violents.

Un autre problème est que les jeunes ont l’impression (plus ou moins vraie), que leurs parents ne s’intéressent pas à leurs activités.

Le jeu fait partie de la vie et de l’éducation. Les parents devraient regarder les jeux vidéos auxquels jouent leurs ados, et éventuellement les orienter vers d’autres jeux, en y participant. L’ado aurait l’impression qu’enfin on s’intéresse à lui. De même qu’il y a des jeux de société autres que sur ordinateur, qui ne sont pas dénués d’intérêt, même pour les parents et sont bien plus calmes et exempts de risques.

Les jeunes ont besoin d’être aidés pour réduire leur consommation d’écran, mais aussi pour mieux utiliser leur ordinateur et ce qu’ils y font.

Bien sûr cela demande du temps, mais je pense que si on a souhaité avoir des enfants, il faut ensuite accepter de passer du temps avec eux et d’avoir une partie de la vie en commun, notamment les week-ends, et non pas simplement les emmener à droite et à gauche, participer à des activités diverses hors de la famille, comme si on était un chauffeur de taxi.. votre commentaire

votre commentaire Suivre le flux RSS des articles de cette rubrique

Suivre le flux RSS des articles de cette rubrique Suivre le flux RSS des commentaires de cette rubrique

Suivre le flux RSS des commentaires de cette rubrique