-

Par papynet le 2 Mai 2017 à 11:25

J'ai déjà écrit le 4 février un article sur la désinformation sur internet, qui m'a valu quelques mails. Je voudrais aujourd'hui le compléter en examinant les causes de cette désinformation.

Nous venons de subir quelques mois de campagne électorale et c’est ahurissant de voir les bêtises que peuvent dire nos politiques, y compris les candidats. et leurs entourages et services de presse.

Ce n’est pas particulier à la France, Donald Trump arrange la vérité dans le sens qu’il souhaite, les partisans du Brexit ont avoué qu’ils avaient trompé leurs électeurs quant aux conséquences sur le système de santé, et Poutine passe son temps à faire de la désinformation.

Alors on se pose la question : comment les dirigeants peuvent ils être aussi malhonnêtes intellectuellement (même si quelquefois ils ne s’aperçoivent même pas qu’ils disent des âneries!), et comment pouvons nous être assez bêtes et tolérants pour gober tout cela.

Cela dit, il n’y a pas que les responsables ou les problèmes politiques politiques.

Les affirmation des climato-sceptiques montrent que leur culture scientifique est nulle, et le basketteur américain O’Neal croit et affirme partout que la terre est plate !

Et quand vous vous occupez de travaux, vous avez droit à des baratins de commerciaux d’entreprises, soi-disant sérieuses, qui vous proposent des systèmes censés fonctionner, bien que contraires aux lois de la physique ou de la chimie.

Certes la désinformation a toujours existé, mais elle prend aujourd’hui des proportions inédites et surtout trop de personnes la gobent sans sourciller.

Pourquoi ?

Les psychologues ont toujours dit que, face à une information, nous en acceptions plus facilement les éléments qui étaient conformes à nos valeurs, nos idées nos convictions, ou celles qui nous étaient favorables. Les candidats politiques jouent d’ailleurs sur cela. Bien entendu les préjugés et les croyances de toutes sortes sont au premier rang dans ces convictions.

Et cela est d’autant plus vrai qu’avec la généralisation de l’instruction, l’individualisme progresse parallèlement, et donc les individus tiennent plus à leurs opinions et, n’aimant pas consulter autrui, transforment les faits, pour qu’ils soit conformes à leurs idées, en ne voyant pas ce qui contredit leurs thèses.

Même les politiques en sont victimes, comme récemment monsieur Fillon.

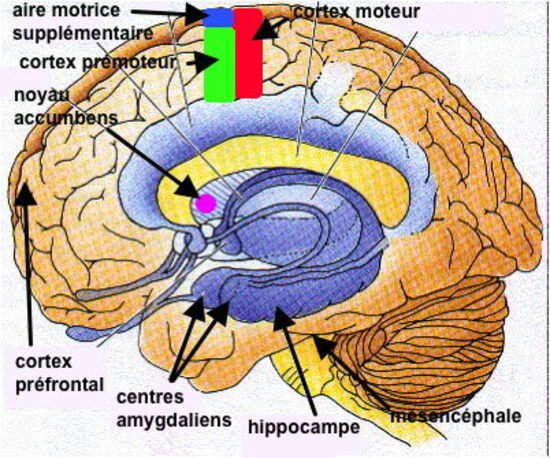

Par ailleurs, depuis Pascal et Descartes, nous avons tendance à croire que c'est notre cortex préfrontal qui réfléchit, compare, prévoit, organise, qui guide toutes nos actions. C’est en partie vrai, mais la complexité des connexions montre comment les parties les plus primitives du cerveau peuvent avoir encore une influence prépondérante sur nos comportements, notamment les centres amygdaliens qui gèrent la crainte et le stress et analysent les conséquences néfastes des actions possibles, et l’hippocampe, professeur de la mémoire qui rappelle nos souvenirs; ces zones du cerveau interviennent inconsciemment dans nos raisonnements et nos prises de décisions, notre cortex se trouvant bien souvent obligé de puiser dans l’art de la rhétorique pour justifier sa conduite. « Le cœur a ses raisons que la raison ne connaît pas ! ».

Mais il est certain que les progrès de la technologie numérique ont une grande responsabilité dans cette désinformation.

Chacun peut écrire ce qu’il veut sur les réseaux sociaux, y mettre sciemment et volontairement ou non des informations inexactes. Il n’y a pas comme sur Wikipédia, des personnes compétentes pour donner leur avis sur l’information, et des modérateurs du site pour éliminer les informations douteuses, ou signaler au moins qu’elles ne sont pas vérifiées.

Et sur des réseaux sociaux, une information, quelle que soit sa qualité ou ses défauts, peut être partagée, en quelques dizaines d’heures, par des milliers voire des millions de personnes.

La diffusion d’information est donc d’une ampleur sans commune mesure comparée au passé.

Mais pourquoi les informations fausses ont au moins autant de chances de se diffuser que les vraies. ?

Pourquoi retransmettre une information, ce qui la démultiplie ?

J’ai lu un article de l’Université de Pennsylvanie, qui montrait que la plupart des utilisateurs de Facebook retransmettent une information parce qu’ils en espèrent une certaine notoriété, Dès lors, ils ne cherchent pas à vérifier l’information, mais à prévoir la réaction de leurs lecteurs, à partir du contenu de l’information. (C’est d’ailleurs le même raisonnement de certains journalistes à la recherche de sensationnel !).

Ces chercheur ont montré par des visualisation IRM, que les zones du cerveau qui étaient actives pendant le traitement de ces informations sur Facebook, étaient le cortex préfrontal ventromédian, spécialisé dans les rapports sociaux, la représentation de soi, et la « Persona » du titulaire du compte, et d’autre part le noyau accumbens, qui évalue la valeur hédonique des actions et gère donc la motivation. Plus ces zones sont activées plus l’information a des chances d’être retransmise.Et évidemment, plus une information est diffusée, plus elle est crue, et finalement passe pour une vérité, même si elle est fausse. Le pire est que des rectificatifs, des démentis, ne font que propager encore plus l’information, en faisant croire qu’on veut supprimer l’information en question et on croit au complot.

De plus les démentis ou correctifs proviennent souvent de sources officielles ou très connues et qui inspirent une certaine défiance aux gens, alors que l’information fausse ne vient de nulle part : elle se propage tel un nuage.

Pourquoi croyons nous ces fausses informations, alors que les faits réels contredisent certains points ?

Il y a cependant dans notre cerveau des centres qui sont spécialisées dans la détection des erreurs, des contradictions, des illogismes.

Ces s centres ont pour but d’essayer d’écarter des données ou des actions non pertinentes, qui se présentent spontanément au cerveau (et souvent au départ, inconsciemment).

Lorsque nous projetons un mouvement, le cortex prémoteur prévoit et « joue » fictivement à l’avance le mouvement et si l’aire motrice supplémentaire constate des anomalies ou des risques, elle ralentit, voire bloque, son exécution, ceci en 80 millisecondes.

Lorsqu’il s’agit de signaux extérieurs qui montrent une erreur, c’est le cortex cingulaire antérieur qui réagit en 250 ms. Il réagit aussi à des résultats positifs.

Par ailleurs les centres amygdaliens et des neurones à dopamine du mésencéphale comparent les résultats prévisibles de nos actions à ce que nous en attendons et envoient des signaux d’erreur au cortex préfrontal. Le système de récompense participe à ces prévisions.

Enfin le chef d’orchestre, le cortex préfrontal, rappelle des souvenirs en mémoire, via l’hippocampe, en contrôle la pertinence, fait des analyses logiques, élabore des plans et des prévisions.

S’il a bien été éduqué, à la réception d’une information, il en fait la critique et décèle des anomalies par rapport à l’expérience passée, à l’analyse de l’environnement et à l’analyse logique de cohérence.

Mais les programmes scolaires, qui autrefois entraînaient ces centres et développaient l’esprit critique, ont été peu à peu réduits car il faut rendre agréable et amusante l’instruction , qui ne doit plus demander un effort et un travail pénibles aux élèves, mais qui doit être le plus possible un jeu.

Et puis la télé-réalité, internet, la fiction sur la télé, mélangent fiction et réalité et on ne sait plus parfois où l’on en est.

Bref le bons sens et l’esprit critique, autrefois développés par tous ceux que l’école avaient instruits (même un de mes grands pères qui n’avait que le certificat d’études, mais n’aurais jamais cru les bobard que l’on rencontre aujourd’hui), deviennent maintenant une qualité rare, et la crédulité des gens a augmenté exponentiellement.

Je crois qu’il serait temps que l’on songe à revoir certains programmes du primaire et du collège pour réapprendre le doute rationnel aux esprits, et éviter que l’on gobe facilement n’importe quelle ânerie sans réfléchir.

votre commentaire

votre commentaire

-

Par papynet le 4 Février 2017 à 17:17

Il y a toujours eu de tous les temps de la désinformation qui propageait à titre d’information, des nouvelles fausses, volontairement ou non.

Mais autrefois c’était limité aux affiches et journaux et les pouvoirs publics surveillaient l’affichage et les rédaction veillait sur les dires de la presse.

Déjà avec la télévision, la mauvaise information par négligence a augmenté, car la concurrence entre chaines entraînait une course au sensationnel pour avoir de l’audience et donc une vérification insuffisante de l’information. Mais les journalistes essayaient de limiter ce risque.

Avec internet et les réseaux sociaux, la fausse information est actuellement beaucoup plus importante que celle qui est avérée. En effet n’importe qui peut écrire n’importe quoi, relayer sans aucune vérification n’importe quelle fausse nouvelle, et propager intentionnellement n’importe quelle rumeur.

La désinformation est l’inconvénient majeur d’internet.

En 2013, le Forum économique mondial, qui examine les problèmes mondiaux urgents, a indiqué que la désinformation massive sur internet étaitl’une des plus graves menaces vis à vis de nos sociétés et civilisations.

Des chercheurs ont essayé d’analyser le phénomène, en faisant notamment des statistiques sur les réseaux sociaux, en suivant la capacité de fausse informations à se propager rapidement et massivement.

Leurs principales conclusions exposées dans un article du journal « Pour la Science », de Walter Quattrociocchi, qui dirige un laboratoire italien de sciences sociales, sont les suivantes :

Internet a révolutionné la façon dont les personnes s’informent, trouvent des interlocuteurs, des sujets et des intérêts communs, réagissent, filtrent (ou plutôt ne filtrent pas), les informations, et se forment leur propre opinion.

Cela est dû au fait que les réseaux sociaux font partie de notre quotidien et que le nombre de personnes ayant accès à cette information est énorme. Voici quelques statistiques:

Le nombre de personne ayant accès à internet est de l’ordre de 3,4 milliards dan le monde (46% de la population); en Europe, 616 millions (73%), et en France ((, 4 millions (86% en France; 92% au Royaume Uni et 63% en Italie).

En France un usager consacre environ en moyenne 1h20mn aux médias sociaux : Facebook 43%, Facebook Messenger 22%, Google 11% et Twitter 11% . Les utilisateurs de Facebook sont 32 millions, dont la moitié entre 20 et 40 ans, 14% pour les 13/19 ans et 8% pour les plus de 60 ans seulement.

La place des téléphone mobile croit rapidement : l’interrogation d’internet par ces mobiles était de 29% en 2014 et de 39% en 2016. Le trafic moyen est de 1,4 Goctet par mois et par téléphone.

Outre le nombre de personnes touchées, les problèmes que pose internet sont de quatre sortes :

- l’émission et la réception d’information s’effectue sans aucun contrôle sur la véracité ou le fondement de l’information. N’importe qui peut publier n’importe quoi, sans intermédiaires.

- un certain nombre de personnes « s’amusent » à faire courir des rumeurs diverses , le plus souvent fausses, parfois invraisemblables.

- mais le niveau moyen des personnes qui consultent internet est faible, de telle sorte que la compréhension et la critique de l’information reçue est souvent défectueuse.

- l’homme n’est pas aussi rationnel qu’on pourrait le croire : le filtrage souffre de ce que les psychologues appellent le « biais de la confirmation », c’est à dire que nous privilégions les informations qui correspondent à nos propre idées et nous négligeons celles qui les contredisent. L’individu croit d’abord ce qui lui plaît le plus et correspond à son schéma de pensée.

- enfin plus l’information est sensationnelle ou affriolante, (et a des chances d’être fausse), plus elle est retransmise de compte en compte et on aboutit à une diffusion exponentielle, comme dans une épidémie.

Les chercheurs ont fait une analyse de millions de données provenant d’une part des sources habituelle d’information (en grande partie vérifiées : télévision, presse informatique, sites scientifiques ou d’information vérifiée,…), d’autre part des autres sources qui inventent l’information ou sont sensées diffuser ce que les sources habituelles « cachent » (et notamment des « complots », et enfin les sources de nature politique, qui utilisent internet comme source de mobilisation et de recrutement.

On constate que les trois catégories de sources correspondent à des lois statistiques voisines (par exemple la durée de vie de consultation d’un post et le nombre de réactions qu’il suscite). Et plus une information entraine une discussion, plus ce qui s’en dégage est négatif.

Paradoxalement les personnes qui sont le plus enclines à ne pas croire les sources classiques, sont celles qui fréquentent le plus les sources non avérées : les plus méfiants sont les plus crédules ! Ces personnes sont, en Italie troi fois plus nombreuses que celles qui suivent les sources classiques.

Un autre résultat a trait aux actions menées pour essayer de convaincre qu’un information était fausse : en général cela ne fait que renforcer la croyance en cette information.

Quand on lit une telle étude, on n’a vraiment pas l’impression qu’internet nous rende intelligent !!

votre commentaire

votre commentaire

-

Par papynet le 21 Décembre 2016 à 17:26

Dans mon précédent article je vous ai dit ce qu’étaient des réseaux postes à postes et des bases de données « blockchains ».

Ces divers systèmes ne sont pas encore matures et leur état de mise en place est à peu près celui d’internet en 1990. On peut donc penser que les transformations qui en découleront vont commencer à apparaître vers 2030.Influence de la généralisation de ces réseaux sur les métiers.

La mise à la disposition de chaque personne, comme pour internet, de tels réseaux, risque de changer profondément tous les métiers qui servent de support à des transactions, un peu de la même façon que le ferait une généralisation du commerce en ligne sur internet. Dans la mesure où ces réseaux peuvent abriter une monnaie électronique, les centres financiers, banques et courtiers divers, seraient également affectés.

Ces métiers seront donc amenés à évoluer, ce qui posera des problèmes de formation et d’emploi.

En fait les blockchains risquent de rendre en partie caduques les activités de services dans le domaine des transactions, basées sur la confiance en une personne ou une institution responsable actuellement de garantir la validité de ces transactionsJe ne prendrai qu’un exemple simple : celui d’un achat immobilier par l’intermédiaire d’une agence et d’un notaire, avec enregistrement au cadastre.

Les particuliers (ou entreprises), ayant accès au réseau pourront faire une proposition de vente ou au contraire une recherche d’achat, (un peu comme sur « le Bon Coin »). On trouvera aussi des modèles de contrat sur le réseau.

Si deux parties se mettent d’accord, elles échangeront leurs clés publiques. Et pourront se mettre d’accord sur un contrat.

Une fois celui-ci rédigé chacun l’enverra sur le réseau avec sa clé privée. Il sera enregistré provisoirement sur tous les serveurs et les mineurs vérifieront d’abord que les deux contrats envoyés sont identiques, et ensuite que tous les enregistrements sur tous les serveurs le sont aussi. Si cela est avéré, le contrat est enregistré sur un bloc de la blockchain et est alors certifié, inviolable et non modifiable (sauf par un nouveau contrat entre les deux parties annulant ou modifiant le précédent). L’enregistrement au bureau des hypothèques et au cadastre sont faits automatiquement

Dès lors l’agent immobilier et le notaire ne sont plus utiles pour la transaction.Toutefois la blockchain ne fait que certifier le contrat : elle ne garantit en rien la qualité de ce qui a été acheté. On peut alors penser que l’agent immobilier pourra garder un rôle de conseil quant à la qualité des achats immobiliers et le notaire un rôle de conseiller patrimonial. Mais ce sont des métiers qui demandent une formation différente, et un personnel de meilleur niveau, et des emplois de plus bas niveau disparaîtront.

Ce type de problème va donc concerner tous les métiers qui ont pour but de certifier la réalité de transactions : banques, brevets, état civil, notaires, agent immobilier, cadastre, bureau des hypothèques, cartes grises, sécurité sociale et mutuelles...

Ces métiers devront considérablement évoluer et utiliseront moins de personnels de bas niveau.

C’est au fond analogue, dans le monde des services, à la robotisation du monde industriel.Quels sont les actuels défauts ou limitations des réseaux poste à poste.?

D’abord les serveurs ont des puissances ainsi que des capacités de données limitées. Il ne faut donc pas concevoir des blockchains trop volumineuses.

Le stockage des données et surtout le cryptage et décryptage des signatures (les clés privées) ne sont pas sûrs à 100%. Des progrès peuvent être faits et il faut prévoir des changements possibles d’algorithmes pour assurer une meilleure sécurité.

Le décryptage des données entraîne des calculs importants et donc un temps non négligeable, qui peut devenir prohibitif quand le nombre de transactions augmente beaucoup.

Lors de l’utilisation d’une blockchain dans un réseau de monnaie numérique, le « bitcoin », le réseau ne pouvait traiter que 7 transactions par seconde, alors que le serveur de cartes bleues d’une banque en traite quelques milliers pendant le même temps.

Les programmes peuvent avoir des bogues et ceux -ci permettre à des hackers de s’introduire dans le système. Mais ce n’est pas pour autant que les données pourraient être modifiées, puisqu’il faudrait les modifier de façon identique, sur tous les serveurs.

On sait que tout système informatique a besoin d’être corrigé et amélioré (penser à toutes mises à jour auxquelles vous procédez sur votre micro-ordinateur). Or en principe, on ne devrait pas intervenir sur un réseau poste à poste. Il faut donc prévoir des procédures très rigoureuses de modifications et d’intervention sur les machines.Les programmes de ces réseaux ont été conçus à l’origine, et ils peuvent l’avoir été dans un but partiellement frauduleux. Il serait nécessaire qu’il y ait un organisme de contrôle technique centralisé et gouvernemental ou mondial (genre CNIL).

On peut craindre aussi une entente des mineurs. C’est en partie ce qui s’est passé sur le réseau des bitcoins et, en l’absence de régulation centrale, il y a eu une spéculation effrénée, qui a multiplié par presque mille le taux de conversion de cette monnaie en dollars. Cette monnaie peu surveillée a également été utilisée pour le blanchiment d’argent ou pour des fraudes.

En effet aucune législation n’existe encore. Il faut en créer une.De nombreux essais de mise au point et de fonctionnement préalables seront nécessaires, d’où au moins 10 à 15 ans de gestation pour garantir la sécurité et acquérir la confiance des utilisateurs, car c’est de cette confiance que résultera le succès de l’utilisation par la population et les entreprises, des réseaux poste à poste et blockchains.

votre commentaire

votre commentaire

-

Par papynet le 19 Décembre 2016 à 17:20

En 1990, quand internet balbutiait, quelques personnes prévoyaient quelle pourrait être son utilisation en matière de messagerie et de recherche documentaire, mais personne ne soupçonnait le bouleversement de la société qu’entraineraient les réseaux sociaux et les téléphones portables.

Nous sommes actuellement à l’aube d’une révolution encore plus importante.

Celle des réseaux informatiques postes à postes (« pair à pair » est la dénomination américaine, et en français on parle de réseaux « poste à poste »), et des « blockchains » qui sont des bases de données ultra-sécurisées sur de tels réseaux.Cette évolution informatique risque de bouleverser notre société dans une vingtaine d’années, comme l’a fait internet depuis 1990.

Structure actuelle des réseaux internet :

Dans nos réseaux actuels internet, nous avons un opérateur auquel nous sommes abonnés (Free, SFR, Numéricable, Orange, etc…) qui possède des « ordinateurs centraux » dans chaque région où il a suffisamment d’abonnés. Ces ordinateurs sont reliés entre eux et communiquent aussi avec ceux des autres opérateurs et avec des ordinateurs d’autres entreprises qui possèdent des banques de données, comme Google.

Chaque ordinateur central a ses programmes, les personnes pour le servir et ses bases de données. Suivant la requête que vous lui adressez, il va puiser ses renseignements dans sa mémoire (pour la messagerie par exemple), ou, s’il n’a pas le renseignement (une recherche documentaire par exemple), il va essayer de le trouver sur un autre ordinateur, à condition d’avoir accès à des « catalogues », qui vont recenser le contenu de la base de données de cet autre ordinateur, d’identifier les données qui s’y trouvent et l’adresse pour y avoir accès. Le serveur central, s’il trouve l’information vous la transmet alors sur votre microordinateur, par son réseau propre.

L’indexation du contenu des bases de données, se fait par des mots clés, et des programmes de recherche spécifiques permettent de trouver rapidement la ou les données correspondant à ces mots clés. Ainsi quand vous demandez un renseignement à Google, il va traduire votre demande en mots clés et il vous envoie toute une liste d’articles ou de données, qui correspondent à ces mots clés. Evidemment il y en a beaucoup qui corres-pondent en général au sujet demandé et c’est à vous ensuite de choisir ce que vous souhaitez et ce qui vous paraît pertinent.

Dans de tels réseaux les serveurs contrôlent chacun une part de réseau et les bases de données sont centralisées sur tel ou tel serveur (donc vulnérables, mais il y a évidemment des sauvegardes).

Structure des réseau « poste à poste » (en anglais peer to peer):

La structure d’un réseau poste à poste est très différente. (cf. schéma)

Nous avons toujours de gros ordinateurs serveurs qui sont tous en réseau et tous les autres microordinateurs ou ordinateurs font partie du réseau.

Mais il n’y a pas d’ordinateur qui contrôle les autres, ni de banques de données centralisées. Chaque serveur met en œuvre les mêmes programmes et contient les mêmes banques de données.

Aucun des serveurs n’est indispensable, tous sont sur le même pied d’égalité, ils font fonctionner les mêmes instructions à chaque instant et gèrent une mémoire collective, recopiée à l’identique sur chacun d’eux.Cette redondance peut apparaître comme du gâchis, mais c’est elle qui assure la sécurité, et la puissance actuelle et future des calculateurs permet cette utilisation à des coûts raisonnables, lorsque l’aspect sécurité est essentiel.

La tâche d’un serveur central est donc assumée par l’ensemble des serveurs, même en cas de panne de l’un d’eux.

Ils vérifient en permanence la concordance des bases de données, de telle sorte qu’une intrusion serait immédiatement détectée et que personne ne puisse prendre en main le réseau. Les données ne sont acceptées dans la base que si elles sont concordantes sur tous les serveurs.

La seule faille est que les programmes ont été conçus par des personnes à l’origine du réseau et qu’évidemment, eux peuvent intervenir sur le réseau. Il faut donc la même redondance c’est-à-dire que les personnes s’occupant de chaque ordinateur soient différentes, ne puissent être de connivence et éventuellement fractionner la connaissance des programmes, pour rendre impossible une intervention globale.Personne ne peut modifier la base de données déjà existante et on ne peut procéder qu’à des ajouts nouveaux ou modificatifs (comme en comptabilité d’entreprise).

Donc dans un réseau poste à poste, chaque serveur participe au même titre que les autres à la gestion des informations et notamment des bases de données, et augmente ainsi la fiabilité et la sécurité de l’ensemble, de telle sorte que ce réseau est pratiquement indestructible et inviolable.

Un réseau poste à poste important peut utiliser dans le monde entier, plusieurs milliers de serveurs, effectuant et contrôlant les mêmes opérations.Ces réseaux sont aussi appelés « organisations autonomes décentralisées », le sigle anglais étant « DAO ».

Les bases de données « blockchains » :

La base de données présente sur chacun des serveurs est constituée de sous-ensembles que l’on appelle des blocs et qui sont liés entre eux : l’ensemble de ces informations est une « blockchain » : une chaîne de blocs liés entre eux.

On pourrait mettre sur cette base de données des messages de votre messagerie, des photographies, ou les comptes des réseaux sociaux, mais ces informations ne néces-sitent pas un tel degré de sécurité et ce serait d’un coût prohibitif.Les blocs de ces bases de données ultra-sécurisées seront donc réservés à des documents importants qui ont une valeur commerciale ou contractuelle, voire à des transactions monétaires.

Les différentes transactions enregistrées sont regroupées dans des blocs. Après avoir enregistré les transactions récentes enregistrées dans un bloc, un nouveau bloc vierge est généré et toutes les transactions vont être validées dans l’ancien bloc, sur chacun des serveurs du réseau par des personnes appelées « mineurs », qui vont analyser l'historique complet de la chaîne de blocs, grâce à des logiciels complexes de décryptage. Si le bloc est valide, il est horodaté et ajouté à la chaîne blocs. Les transactions qu'il contient sont alors visibles dans l'ensemble du réseau, car certifiées « authentiques ».

Une fois ajouté à la chaîne, un bloc ne peut plus être ni modifié ni supprimé, ce qui garantit l'authenticité et la sécurité du réseau.

Les « mineurs » sont évidemment rémunérés pour leur travail de sécurisation.Les blockchains sont donc destinées à enregistrer de façon inviolable, des transactions entre des comptes de particuliers ou de personnes morales, et de faire foi de ces transactions. Cela peut concerner aussi des échanges monétaires.

Il peut y avoir évidemment plusieurs réseaux poste à poste, abritant des blockchains spécialisées, pour des transactions de natures différentes.

En détenant la totalité des transactions de chaque compte, la blockchain est représentative de son état à un instant donné et donc atteste légalement de cet état et des documents qu’elle contient.Les échanges sécurisées sur un tel réseau :

Pour assurer la sécurité des transactions chaque utilisateur du réseau poste à poste possède une « clé publique » et une « clé privée » et les données de la blockchain sont cryptées.

La clé publique est assimilable à un numéro de compte; elle doit donc être connue de toute personne qui veut conclure une transaction avec le titulaire. La clé publique permet à toute personne d’accéder aux données du réseau qui sont donc ouvertes. Par contre ces données sont anonymes. Pour conclure une transaction les deux personnes (privées ou morales) doivent donc faire connaître à l’autre, leur clé publique.

La clé privée est au contraire personnelle et assimilable à un mot de passe du compte. Elle permet à l’utilisateur de gérer son compte, de façon protégée.

Pour accéder aux données du compte, la clé fait l’objet d’un traitement de décryptage : les informaticiens appellent cela le « hachage ».Les transactions entre deux comptes sont publiques et peuvent donc être vérifiées par tous, même si elles sont anonymes. Ce n’est évidemment pas le cas, mais dans chaque serveur, on effectue des comparaisons de validité des informations avec les autres serveurs. Si toutes les informations concordent, la transaction est validée, et ne peut plus être modifiée sauf par une nouvelle transaction entre les deux comptes.

Les ordinateurs qui font cette vérification et les personnes qui les surveillent, sont appelées les « mineurs », car ils font en quelque sorte du déminage pour empêcher l’enregistrement de transactions erronées.Dans un prochain article, j’examinerai quelques utilisations possibles, leurs conséquence mais aussi la sécurité et le devenir de ces réseaux.

votre commentaire

votre commentaire

-

Par papynet le 11 Avril 2016 à 19:20

J'ai indiqué dans mon précédent article, qu'on pouvait récupérer des données perdues , parce que mise à la poubelle d'un ordinateur par erreur. Aujourd'hui je vais parler de la destruction volontaire de données comparée à l'oubli de notre mémoire humaine.

Dans le cas d’un ordinateur, une donnée est enregistrés sous forme de « 1 » ou de « 0 », en fait une modification microscopique locale d’un phénomène physique par exemple magnétique. Cette modification est permanente sauf si on l’efface volontairement par un traitement physique approprié (mettre par exemple des « 0 » partout.)

Dans le cas de notre mémoire de petits groupes de neurones représentent une entité : par exemple un visage, un mot, une couleur, une émotion etc… Le souvenir renforce les liens entre eux, de telles sorte que si on se lie à l’un des groupes, on est alors liés aux autres groupes. On mémorise ainsi des scènes , des épisodes de notre vie, mais aussi des connaissances, notre expérience et des données concernant des entités diverses.

Dans une partie du cerveau, l’hippocampe, est stockée l’adresse ou des adresses de certains de ces groupes, de telle sorte que lorsque votre cortex préfrontal, qui pense et réfléchit, évoque un aspect du souvenir, il se met en rapport avec l’hippocampe, qui le met en relation avec l’ensemble des groupes de neurones concernés par ce que l’on a mémorisé et qu’on veut « rappeler consciemment ».

Cela ressemble plus au fonctionnement d’un central téléphonique qu’à celui d’un ordinateur.

Au départ les éléments du souvenir sont issus de perceptions, notamment images, et de mots. Celles ci ne sont que temporaires et le cerveau fait un tri, orchestré en partie par le cortex préfrontal, et détruit pendant le sommeil les souvenirs sans intérêt en affaiblissant les connexions le concernant, ou au contraire, renforce les souvenirs intéressants et pertinents, en en rappelant inconsciemment pendant le sommeil tous ses éléments et en en renforçant les connexions à chaque rappel, tout ce travail se faisant insconsciemment.

Par la suite, si nous ne pensons jamais à ce souvenir, la force des connexions va diminuer et si on ne le rappelle pas régulièrement, ce qui entretient ces connexions, le souvenir va s’appauvrir et tomber peu à peu dans l’oubli.

Et si nous rappelons parfois notre souvenir, nous renforçons à nouveau les connexions, mais pas forcément de la même façon qu’à l’origine, Notre souvenir se transforme et évolue donc dans le temps

Il y a là une différence fondamentale avec l’ordinateur

Alors que la donnée enregistrée dans l’ordinateur est pérenne, si on ne modifie rien volontairement. Les mêmes élémeNts de données seront toujours enregistrées. Les données de notre mémoire humaine,au contraire, se transforment et évoluent dans le temps et elles peuvent même, peu à peu, se détruire et tomber dans l’oubli, si on ne s’en sert pas assez souvent et cela inconsciemment.

Et l’on n’a malheureusement pas de disque de sauvegarde, sauf quelques écrits ou quelques photos ou vidéos, étrangers à notre mémoire biologique.

Revenons à des données que vous voulez effacer sur votre ordinateur. C’est volontaire et facile : vous les mettez à la poubelle et vous videz celle-ci. Mais ce que vous supprimez c’est leur adresse. Comme je vous l’ai dit dans le précédent article, vous ne supprimez que leur adresse et elles restent inscrites sur le disque dur, (ou autre support), tant qu’on ne réécrit pas par dessus de nouvelles données.

Si vous voulez faire disparaître intégralement les données il faut faire un « effacement sécurisé », mais c’est long car il faut alors que l’ordinateur remette à zéro tous les bits de la donnée en cause. Alors pour ne pas y passer des heures, je vous recommande de vider d’abord votre poubelle si elle contient d’autres données, puis d’y mettre seulement ce que vous voulez supprimer, et de faire alors la destruction sécurisée.

Et si vous voulez modifier vos données il faut les rappeler sur votre ordinateur, les transformer, et réenregistrer.

Mais les données correspondantes sont toujours présentes sur votre disque de sauvegarde, et il faudra le traiter aussi, si vous voulez les y supprimer.

Ceci est valable pour un ordinateur isolé. C’est plus compliqué si vous avez stocké des données sur un cloud ou sur un serveur externe qui ne dépend pas de vous.

En général ces serveurs mettent à votre disposition des procédures qui permettent de rappeler la donnée sur votre machine, de la modifier et la réenregistrer ou de la supprimer.

Vous avez supprimé vos données, en ce sens que vous n’y accèderez plus, mais c’est une simple suppression d’adresse, pas une donnée sécurisée, et rien ne vous prouve que le détenteur du serveur (ou un hacker) n’a pas un endroit de sa machine où cees données sont encore présentes et peuvent être consultées par autrui.

C’est donc très difficile d’être sûr que des données enregistrées à l’extérieur ont bien été supprimées.

Il est même à peu près sûr qu’on ne supprime pas totalement des données de serveurs comme Facebook ou Google, qui les utilisent à des fins statistiques et de markéting, ce qui est leur gagne pain, puisque le service qu’ils vous rendent est gratuit.

Personnellement je me sers le moins possible de Facebook et je détruis la plupart des moyens espions de Google, et je ne stocke sur le cloud que des données que je veux partager avec d’autres.

On m’en a chapardées certaines, mais c’était sans importance. votre commentaire

votre commentaire Suivre le flux RSS des articles de cette rubrique

Suivre le flux RSS des articles de cette rubrique Suivre le flux RSS des commentaires de cette rubrique

Suivre le flux RSS des commentaires de cette rubrique